การทำ VPN Site to Site โดยใช้ Zyxel Router

รุ่นที่สามารถทำ VPN Site to Site ได้เช่น

650H 10 vpn

661H 2 vpn

662H 20 vpn

792H 10 vpn

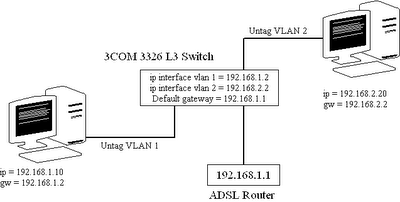

สิ่งสำคัญก็คือที่แต่ละสาขาจะต้องใช้ Subnet ไม่ซ้ำกันเช่น 192.168.1.x , 192.168.2.x, ...

ค่า Parameter ที่ต้องใส่คือ

1. Name คือชื่อของ VPN ใส่ให้สื่อความหมาย เช่น HQ to Office

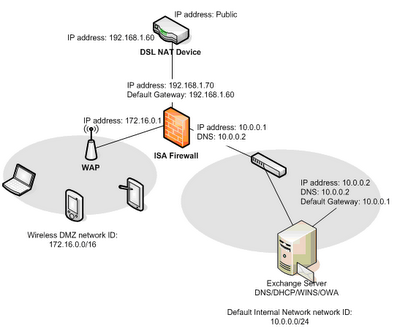

2. Local ให้ใส่ IP Subnet ของ Local Network ก็คือ IP ของ Network ที่อยู่หลัง Router นั่นเอง

3. Remote คือ Subnet ของฝั่ง remote

4. Security Gateway Address สามารถใส่ได้ทั้ง IP และ DNS หรือ DDNS

5. Pre-Share Key อย่างต่ำ 8 ตัวอักษร แต่ใส่ยิ่งยาวยิ่งดี

ถ้า Config ในหน้า Web แล้วมีปัญหา Router ค้าง ก็ให้ใช้วิธี Telnet เข้า Menu 27 ใส่ Parameter ตามข้างบน ก็ได้เหมือนกัน

Note

- VPN ที่สร้างขึ้นถ้าไม่มีการส่งข้อมูลกันนานกว่า 2 นาทีจะถูกตัดออก ต้องเข้าหน้า CLI ไปสั่ง

ras> ipsec timer chk_conn 0 (0 = never disconnect)

- ถ้ามีการใช้ DDNS สายตัดแล้ว IP เปลี่ยนจะต้องใช้เวลา 15 นาทีกว่าที่ Zyxel จะ update peer ip ให้ เราสามารถสั่งให้ update เร็วกว่านี้ได้จากคำสั่ง

ras> ipsec timer update_peer 5 (น้อยที่สุดคือ 5 นาที)

- เราสามารถบังคับให้เชื่อมต้อ VPN กันได้โดยใช้คำสั่ง

ras> ipsec dial 1 (1 = vpn แรกที่ set ค่าเอาไว้)

- ถ้าฝั่ง local หรือ remote ใช้ ddns ก่อนสั่ง dial เราควรที่จะ update peer ip ก่อนโดย

ras> ipsec updatePeerIp

- command line พวกนี้ถ้า reboot router แล้วจะหายไป จึงต้องเอาไปใส่เอาไว้ใน autoexec.net ถ้าต้องการใช้จำค่าตลอดไป